V priestoroch Právnickej fakulty Univerzity Komenského sa uskutočnil seminár s názvom Kybernetické bezpečnostné incidenty, ransomware a trestnoprávna zodpovednosť.

Informácie z právnej oblasti priniesol tím vedený profesorom Jozefom Čentéšom, vedúcim Katedry trestného práva, kriminológie a kriminalistiky Právnickej fakulty UK. Asistoval mu Michal Rampášek.

Manažérsko-regulačnú časť pokrývali pracovníci Národného bezpečnostného úradu (NBÚ) Jaroslav Ďurovka, riaditeľ Národného centra kybernetickej bezpečnosti NBÚ, a Milan Pikula, riaditeľ SK-CERT.

V rámci tejto tematiky vystúpil aj Tomáš Hettych, riaditeľ úseku prevádzky a obchodu Kompetenčného a certifikačného centra kybernetickej bezpečnosť.

Počítačová bezpečnosť ovplyvňuje všetkých

Aj keď spoločnosťou v súčasnosti stále rezonuje prípad katastra napadnutého hekermi, kybernetická bezpečnosť sa netýka len štátnych organizácií, odznelo už počas otváracej prednášky seminára.

Každý, kto používa informačné technológie – a tých, ktorí ich nevyužívajú, je naozaj minimum –, predstavuje potenciálny cieľ pre útočníka. Metódy neautorizovaného prieniku do súkromných počítačov či mobilov sú pritom veľmi podobné s tými, ktoré používajú pri útokoch na veľké organizácie.

Špecifickým útokom na informačné systémy je takzvaný „ransomvér“. Útočník zašifruje dáta obete a vydanie šifrovacieho kľúča podmieňuje zaplatením odmeny, častokrát vo forme ťažko vystopovateľnej transakcie v kryptomenách. Alternatívnou hrozbou je zverejnenie dát „ukradnutých“ obeti.

Stovky incidentov ročne, softvérové zraniteľnosti aj zlé heslá

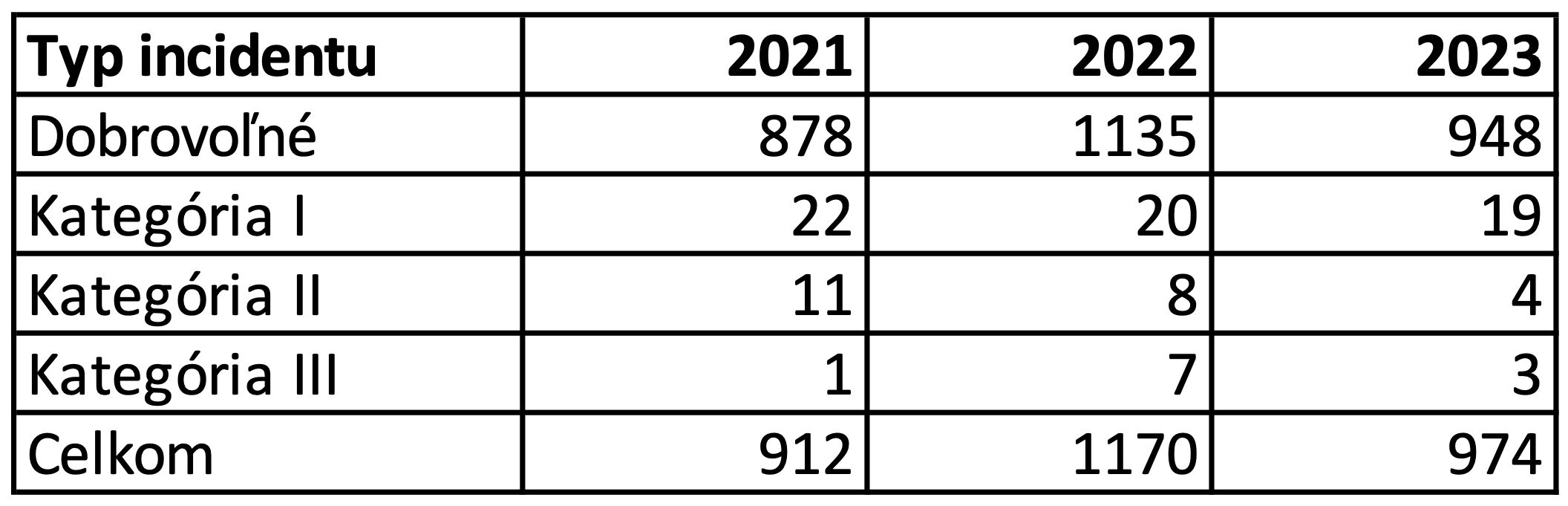

Národný bezpečnostný úrad rieši ročne stovky bezpečnostných incidentov, ukázal vo svojej prezentácii Milan Pikula.

"Dobrovoľné" incidenty sú menej závažné udalosti nahlásené priamo organizáciami, ktoré sa stali ich obeťou.

Tie závažné rozdeľuje vyhláška NBÚ do troch kategórií, najvyššou je pritom tretia. Kategorizácia berie do úvahy počty zasiahnutých osôb, dobu obmedzenia prevádzky kritickej infraštruktúry aj výšku hospodárskej škody.

Medzi najčastejšie spôsoby prieniku patria okrem neopravených chýb softvéru aj heslá, ktoré unikli alebo ich útočníci prelomili. To sa udeje vtedy, ak sú heslá príliš jednoduché, prípadne ak človek nezmení továrensky nastavené prístupové údaje. Stáva sa aj, že obeť heslo sama prezradí, keď ju uvedú do omylu takzvaným „phishingovým“ útokom.

Základnými nástrojmi obrany voči kybernetickým útokom sa tak stáva nielen pravidelná aktualizácia softvéru, ale aj manažment hesiel.

Napadli verejnú správu aj súkromný sektor

Z incidentov, ktoré NBÚ riešil, vybral Pikula niekoľko typických prípadov. Konkrétne mená firiem a inštitúcií neuviedol, na ilustráciu typickej kyberneticko-bezpečnostnej udalosti to však stačilo.

Poskytovateľ prístupu k internetu zistil, že ho napadli podľa náhodných výpadkov jeho služieb. Objavilo sa niekoľko podozrivých súborov. Dôkladnejšia analýza ukázala, že zasiahli virtualizačnú platformu, interné servery aj samoobslužné zákaznícke systémy.

Firma podala na útočníka trestné oznámenie, jej mediálnu komunikáciu týkajúcu sa incidentu zvládli ukážkovo. Zistili, že útočník prenikol do systému pomocou zneužitia prihlasovacích údajov do VPN (virtuálna súkromná sieť), pričom obišiel aj mechanizmus viacfaktorovej autentifikácie (MFA „bombing“).

Ďalším spomenutým príkladom bolo nemenované ministerstvo. Tam sa problém objavil spomalením pracovnej stanice a následným objavením súborov so zvláštnou príponou.

Zaujímavým zistením bolo, že rôzne antivírusové riešenia prinášali rôzne výsledky. Komunikácia s národným a sektorovým centrom pre reakciu na bezpečnostné incidenty nakoniec odhalila príčinu.

V tomto prípade išlo o zamestnanca, ktorý si nainštaloval nelegálne získaný softvér s neželaným „príveskom“. Jedným z opatrení tak bolo aj disciplinárne konanie voči dotyčnému pracovníkovi.

Typickým znakom každého takéhoto incidentu bol „organizovaný chaos“. Pre napadnuté organizácie išlo o novú situáciu, okamžite sa prejavili nedostatky manažmentu detailných znalostí o interných počítačových systémoch. Na rýchlu odozvu je totiž nevyhnutné poznať nielen to, aký softvér je nainštalovaný na konkrétnych počítačoch, ale vedieť aj jeho presné verzie a zraniteľnosti.

Národná legislatíva preberá európsku smernicu

Základným legislatívnym rámcom pre oblasť kybernetickej bezpečnosti je v EÚ smernica 2022/2555, nazývaná aj NIS2. Slovensko ju implementuje v zákone o kybernetickej bezpečnosti.

Zákon deklaruje určité inštitúcie ako „prevádzkovateľov základnej služby“. Ide nielen o niektoré subjekty verejnej správy, kategorizácia zasahuje aj súkromný sektor. Patria sem minimálne stredné podniky v oblastiach ako energetika, doprava, finančné služby, dodávky vody aj meteorologické služby, zdravotníctvo a v neposlednom rade aj poskytovatelia digitálnych služieb.

Novelou zákona pribudli aj poskytovatelia poštových služieb, výrobcovia potravín či chemických látok, podniky zaoberajúce sa odpadovým hospodárstvom a niektoré výskumné inštitúcie.

Niektoré organizácie, napríklad ústredné orgány štátnej správy alebo registrátori domén, spadajú pod „kritické základné služby“.

Subjekty sú povinné „samoidentifikovať sa“ do 60 dní od začatia vykonávania príslušnej činnosti a následne sa zaregistrovať prostredníctvom formulára NBÚ.

Registrovaný subjekt je povinný maximálne do dvanástich mesiacov od registrácie implementovať kybernetické bezpečnostné opatrenia definované v zákone. Tam patrí okrem iného aj ustanovenie „manažéra kybernetickej bezpečnosti“, musí pritom ísť o osobu spĺňajúcu znalostné štandardy.

Nutnosť informovať orgány činné v trestnom konaní

Jednou z povinností „prevádzkovateľa základnej služby“ je v prípade kybernetického útoku podať trestné oznámenie. Zároveň treba zabezpečiť príslušné forenzné dôkazy použiteľné aj v trestnom konaní.

Z pohľadu trestného práva predstavuje ransomvér útok spravidla trestný čin neoprávneného prístupu do počítačového systému v súbehu s trestným činom vydierania.

V prípade ohrozenia systémov kritickej infraštruktúry môže však ísť aj o trestný čin všeobecného ohrozenia alebo aj o čin teroristického útoku.

Vyšetrovanie vyžaduje nespochybniteľné dôkazy

Aby bolo možné trestné stíhanie doviesť do úspešného konca, teda k odsúdeniu páchateľov, treba disponovať kvalitným dôkazovým materiálom. Ten nielen pomôže páchateľa nájsť, ale umožní aj nespochybniteľne preukázať, že daný útok vykonal práve on.

V princípe ide o presnú kópiu informácií uložených v napadnutom informačnom systéme zachytenú čo najskôr po odhalení prieniku.

Pozostáva z obrazov počítačových diskov (takzvaný image), kópie pamäte RAM (takzvaný dump) či záznamov o činnosti rôznych softvérových komponentov napadnutého systému (takzvaný logy).

Okrem informácií stiahnutých priamo z napadnutých počítačov je vhodné odchytiť aj dáta zo sieťovej infraštruktúry a ostatných súčastí napadnutého informačného systému (napríklad z firewallu).

Aby nedošlo ku kompromitácii týchto dát počas forenznej analýzy, a teda neskoršiemu spochybneniu ich dôkaznej hodnoty, odporúča sa udržiavať takzvaný „zlatý obraz“ (golden image) a všetky analýzy robiť iba na jeho kópiách.

Fungujú viaceré jednotky kybernetickej bezpečnosti

Obetiam kyberbezpečnostných incidentov sa okrem orgánov činných v trestnom konaní odporúča spolupracovať aj s inštitúciami určenými na odhaľovanie takýchto aktivít.

Na národnej úrovni ide o jednotku SK-CERT, ktorá pôsobí v rámci Národného bezpečnostného úradu. Vládnu úroveň zastrešuje odbor ministerstva investícii, regionálneho rozvoja a informatizácie – CSIRT.SK.

Posledný útvar Centrum pre kybernetickú obranu SR funguje na úrovni ministerstva obrany a zabezpečuje kybernetickú bezpečnosť tohto rezortu.

Zaplatiť či nezaplatiť?

Každá napadnutá organizácia sa snaží čo najskôr obnoviť svoje systémy do prevádzkyschopného stavu. Najjednoduchším riešením sa tak stáva zaplatiť útočníkovi požadovanú sumu a dostať sa tak k svojim dátam. Ak obeť nemá údaje zálohované, ide častokrát o jedinú možnú záchranu jej činnosti.

Takýto postup sa však neodporúča. Útočník môže po prevzatí „výkupného“ ukončiť komunikáciu a obeť sa k zašifrovaným dátam nedostane. Prípadne si môže ponechať na napadnutom systéme „zadné vrátka“, ktoré mu zjednodušia budúci útok.

V prípade, že útočník zneužije získané prostriedky na teroristické aktivity, vykonaním platby môže dôjsť k trestnému činu financovania terorizmu.

Ak je útočníkom štátny aktér na sankčnom zozname, napríklad Severná Kórea, ten, kto mu zaplatí výkupné, je podozrivý z nového trestného činu „porušenia reštriktívneho opatrenia“, ktorý sa stáva účinným od 1. 6. 2025.